How to Choose the Best Cybersecurity Framework for Your Business

Selecting the right cybersecurity framework can transform an organization’s approach to safeguarding digital assets. A structured model offers clear guidelines to manage threats, maintain compliance, and enhance overall security resilience. Whether you’re a small enterprise or a multinational corporation, understanding how to evaluate and implement a framework will determine how effectively you can anticipate, detect, and respond to cyber risks. Understanding the Role of a Cybersecurity Framework A framework provides…

The Impact of Security Breaches on Brand Reputation

The digital transformation of businesses has introduced unparalleled efficiency along with a heightened exposure to cyber threats. A single breach can trigger a chain reaction, undermining consumer confidence and shaking investor faith. This article delves into the multifaceted impact of security breaches on brand reputation, offering a detailed exploration of immediate consequences, long-term effects, and proactive strategies to safeguard corporate standing. Exploring the Immediate Consequences of Security Breaches When a…

How to Prevent Phishing in Corporate Emails

In many organizations, the email inbox remains the frontline for both collaboration and attack. With every employee relying on electronic messages to exchange sensitive data, the risk of malicious actors exploiting this channel has never been higher. This article explores practical strategies to secure corporate emails, minimize exposure to social engineering exploits, and reinforce overall business resilience against evolving cyber threats. Understanding Common Threats in Corporate Email Communications Before implementing…

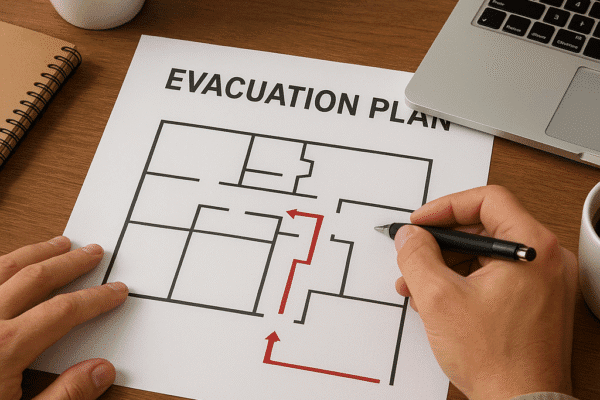

How to Conduct an Effective Workplace Safety Inspection

Effective workplace safety inspections are critical for maintaining a secure business environment, minimizing liability, and fostering a culture of well-being among employees. This guide provides a step-by-step approach to designing and executing thorough assessments that identify vulnerabilities, ensure legal compliance, and drive ongoing enhancements to operational practices. Understanding the Role of Safety Inspections Purpose and Benefits Workplace safety inspections serve multiple objectives beyond simply ticking regulatory boxes. They help pinpoint…

How to Protect Sensitive Data on Portable Devices

Securing sensitive corporate information on portable devices demands a strategic approach that balances usability and protection. This article delves into effective measures to shield data against theft, unauthorized access, and accidental exposure. Drawing on best practices in mobile device management and network security, businesses can build a robust defense for laptops, tablets, and smartphones. Understanding the Risks to Portable Data Portable devices introduce unique threats that differ from stationary workstations….

How to Safeguard Your Company from Deepfake Scams

Businesses worldwide face a growing menace as sophisticated synthetic media emerge to undermine trust, manipulate decisions, and steal assets. This guide delves into practical steps to protect corporate environments from deepfake scams, equipping leaders with insights to strengthen defenses and maintain operational integrity. Understanding the Threat of Deepfake Scams Evolution of Deepfake Technology Recent advances in neural networks and generative adversarial models have enabled fraudsters to create highly realistic audio…

How to Handle Insider Threats Without Harming Trust

Insider threats can quietly undermine an organization’s security posture, leading to data breaches, financial losses, and reputational damage. Balancing robust protection with a culture of trust demands a nuanced approach. This article explores comprehensive strategies to detect, prevent, and respond to insider risks while maintaining a collaborative environment that empowers employees and safeguards sensitive assets. Identifying and Assessing Insider Threats Understanding Types of Insider Risks Organizations face a spectrum of…

How to Build a Security Operations Center (SOC)

Building a dedicated Security Operations Center (SOC) is a crucial step for organizations seeking to enhance their risk management and incident handling capabilities. A robust SOC serves as the nerve center of an enterprise’s security posture, combining people, processes, and technologies to detect, analyze, and respond to cyber threats in real time. This article outlines a practical roadmap to establish and evolve a SOC, focusing on business-driven imperatives and best…

The Future of AI in Cyber Defense for Businesses

Advancements in artificial intelligence are revolutionizing how organizations defend against cyberattacks. By integrating adaptive algorithms with robust security frameworks, businesses can anticipate, detect, and mitigate digital threats more effectively than ever before. Overview of AI-driven Cyber Defense As enterprises expand their digital footprint, the complexity of the threat landscape grows exponentially. Traditional security tools often struggle to keep pace with sophisticated adversaries. AI-driven solutions leverage machine learning models to analyze…

How to Implement Security Awareness Programs That Work

Implementing a successful security awareness program requires a strategic approach that aligns with organizational objectives and addresses human factors. By focusing on creating engaging content, fostering a culture of vigilance, and continuously measuring progress, companies can reduce vulnerabilities and strengthen their overall security posture. Understanding the Foundation of a Security Awareness Program Before launching any initiative, it’s essential to identify key stakeholders and secure executive sponsorship. Their support provides the…